Senin kemarin agaknya memang layak mendapat julukan sebagai “Black Monday”, khususnya untuk IoT, seiring dengan dirilisnya celah keamanan yang paling baru, yaitu KRACK (key reinstallation attack).

Sebelum kita bahas mengenai “Black Monday” ini, ada baiknya kita bahas sedikit mengenai teknologi komunikasi yang digunakan oleh IoT.

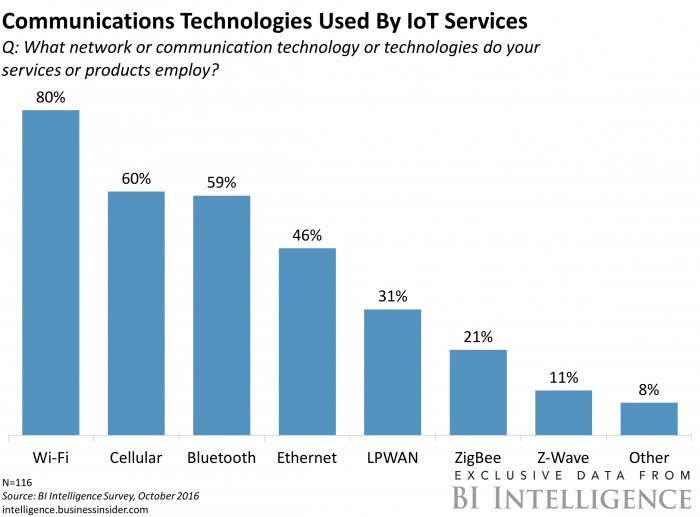

Seperti yang kita ketahui bahwa mayoritas device / layanan IoT menggunakan komunikasi nirkabel WiFi. Bahkan pada survei yang hasilnya dirilis oleh BI Intelligence pada bulan Oktober 2016, mengungkapkan bahwa penyedia layanan IoT umumnya memilih WiFi sebagai teknologi komunikasi yang akan digunakan.

Mengapa WiFi begitu mendominasi?

1. Ketersediaan

Saat ini boleh dikatakan nyaris tiap rumah (pada kota besar) memiliki akses WiFi, WiFi menjadi sesuatu yang lumrah ada

2. Biaya untuk menyediakan jaringan berbasis WiFi relatif rendah

3. Dapat beroperasi baik indoor maupun outdoor

4. Relatif mudah dikelola/maintain

Dan tambahan khusus untuk IoT adalah murah dan “banjir” nya chip – chip WiFi yang dapat digunakan untuk device IoT.

Nah, begitu mendominasinya WiFi untuk penggunaan IoT ini yang mendapat pukulan telak dari celah keamanan KRACK. Dan dapat dibayangkan berapa jumlah device IoT yang berpotensi “dirusak” oleh KRACK.

Lalu apa itu KRACK dan bagaimana cara kerjanya?

Seperti yang dibahas pada artikel yang dimuat pada blog Kaspersky, KRACK memanfaatkan celah pada saat/proses “handshake” antara klien dan “access point”.

Pihak yang tidak bertanggungjawab dapat “menyerang” jaringan yang di-inginkan dengan cara membuat jaringan baru dengan SSID sama dengan SSID dari jaringan yang akan “diserang” kemudian saat pihak yang tidak bertanggungjawab ini mendeteksi bahwa klien mencoba terhubung ke jaringan yang sebenarnya, pihak ini akan mengirimkan paket khusus, yang secara sederhana bertujuan mengelabui klien dan setelah berhasil mengelabui klien, pihak ini kemudian akan mengubah kata sandi dari jaringan yang sebenarnya dengan kata sandi baru (barisan angka nol).

Sesudah berhasil me-reset kata sandi ini, pihak yang tidak bertanggungjawab ini akan dengan mudah mengakses informasi apapun yang akan dikirim/diterima oleh klien tadi.

Berikut video demonstasi dari cara kerja KRACK

Mungkin terlintas pertanyaan, tapi layanan IoT saya sudah dibungkus dengan aman oleh SSL. Apakah layanan saya tetap terpengaruh?

Ya, tetap terpengaruh. Bagaimana caranya? Cukup install program sederhana, seperti SSLstrip dan pihak yang tidak bertanggungjawab ini akan dengan mudah membongkar paket data yang sudah dibungkus tadi.

Setelah mengetahui sedikit mengenai KRACK, bagaimana kita dapat menanggulangi celah keamanan ini?

Saat ini, yang dapat dilakukan adalah mengupdate firmware dari device, baik firmware dari IoT device, maupun dari sisi “access point” (contoh: router)